現代のサイバー攻撃は日々進化しており、企業や組織はリアルタイムでの監視体制を構築し、攻撃が発生した場合には迅速かつ効果的な対応が求められます。本章では、セキュリティ監視の中心となるSOC(セキュリティオペレーションセンター)やCSIRT(インシデント対応チーム)の役割に加え、インシデント後の対応プロセスの重要性についてまとめました。

セキュリティの監視・運用に興味を持っている方の参考にしていただければ幸いです。

セキュリティの監視・運用以外については以下リンク先の記事をご覧ください。

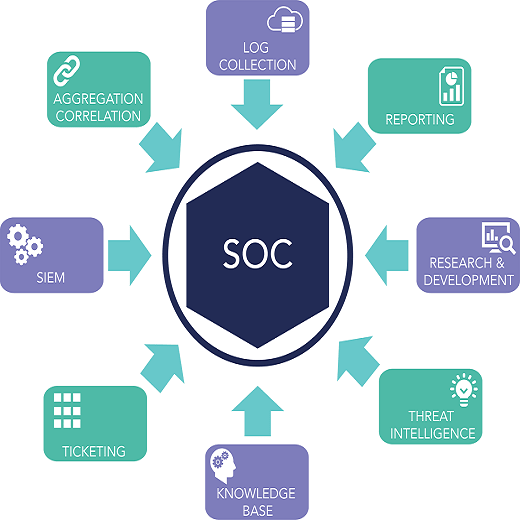

1. SOC (Security Operation Center, セキュリティオペレーションセンター)

SOCは組織全体のIT環境を24時間監視し、脅威の早期発見とその対応を行う。SOCは、ネットワークやシステムの異常をリアルタイムで監視し、攻撃の兆候を発見した場合、即座にCSIRTと連携して対応する。SOCは、攻撃が拡大する前に対応策を講じる役割を果たすが、フォレンジック調査(深掘り調査や証拠収集)については主にインシデント発生後にCSIRTが担当する。

- SOCは脅威検出や初期対応を担当し、攻撃の経過を追跡するものの、深掘り調査や証拠収集(フォレンジック)自体は主に後続のインシデント対応チームが行う。

SOCの詳細

| 項目 | 内容 |

|---|---|

| 求められるスキル・経験 | - セキュリティインシデントの検出および対応の経験 - ネットワークおよびシステムの監視経験 - サイバー攻撃の分析・理解 - セキュリティに関連する技術やツールの使用経験 - ログ分析スキル - リスク管理および脅威インテリジェンスの知識 - チームワーク、コミュニケーション能力 - インシデント対応の経験(フォレンジック経験があると尚良い) |

| 主に利用するツール | - SIEMツール(例: Splunk, ArcSight, IBM QRadar) - ネットワーク監視ツール(例: Wireshark, Nagios, SolarWinds) - 脅威インテリジェンスツール(例: ThreatConnect, Anomali, MISP) - EDRツール(例: CrowdStrike, Carbon Black, SentinelOne) - 自動化ツール(例: SOARツール、Phantom, Demisto) - フォレンジックツール(例: EnCase, FTK, X1 Search) |

| エンジニアの種類 | - SOCアナリスト: 主にログの監視と分析を行い、異常な挙動を検出します。 - セキュリティエンジニア: システムやネットワークの脆弱性を特定し、セキュリティ強化を行います。 - インシデント対応エンジニア (CSIRTエンジニア): 発生したインシデントに対応し、フォレンジック調査を実施します。 - 脅威インテリジェンスアナリスト: 攻撃者の手法やツールの情報を収集・分析し、攻撃予防策を立案します。 - SOCマネージャー: SOCの全体的な監視戦略の策定と実行を担当し、チームの運営を行います。 |

SOCは多岐にわたるタスクを行うため、各エンジニアが専門性を活かしつつ、協力し合いながらセキュリティインシデントに対応している。

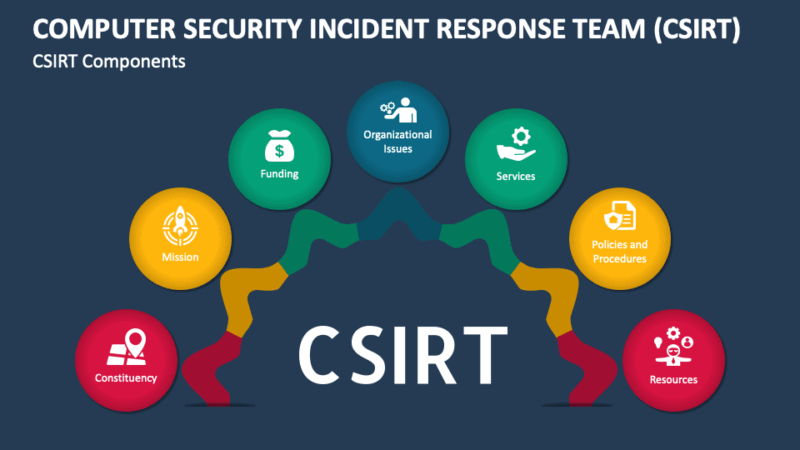

2. CSIRT (Computer Security Incident Response Team, インシデント対応チーム)

CSIRTは、発生したインシデントに対して迅速に対応し、被害を最小限に抑えるためのチームのこと。インシデントが発生した後、CSIRTはSOCから提供された情報をもとに、攻撃の詳細を分析し、最適な対応策を講じる。また、インシデントの発生源や影響範囲を特定するため、フォレンジック調査が必要な場合もある。

- CSIRTはフォレンジック調査に関与することが多く、攻撃の経路や手口の特定、証拠収集を行う役割も担う。特に攻撃の影響を受けたシステムやデータの分析が行われる段階でフォレンジックが重要な役割を果たす。

CSIRTの詳細

| 項目 | 内容 |

|---|---|

| 求められるスキル・経験 | - サイバーセキュリティインシデントの対応経験 - インシデントの分析とフォレンジック調査の経験 - ネットワーク・システムセキュリティの深い理解 - リスク評価とインシデントの影響最小化のスキル - インシデント後の復旧作業の経験 - 攻撃者の手法やツールに関する知識 - 複雑なセキュリティ問題のトラブルシューティング能力 - コミュニケーション能力と報告書作成スキル - セキュリティポリシーや手順に従って行動する能力 |

| 主に利用するツール | - フォレンジックツール(例: EnCase, FTK, X1 Search) - ネットワーク解析ツール(例: Wireshark, tcpdump, NetFlow) - ログ分析ツール(例: Splunk, ELK Stack, Graylog) - インシデント管理ツール(例: Jira, ServiceNow, Remedy) - 脅威インテリジェンスツール(例: ThreatConnect, Anomali, MISP) - EDRツール(例: CrowdStrike, Carbon Black, SentinelOne) - リモート管理ツール(例: Remote Desktop, SSH, TeamViewer) |

| エンジニアの種類 | - インシデント対応エンジニア: インシデント発生時に対応を行い、攻撃の範囲を特定し、システムやデータの復旧を担当します。 - フォレンジックエンジニア: サイバー攻撃の証拠を収集し、攻撃の手法や影響範囲を分析します。 - ネットワークエンジニア: ネットワークの脅威を特定し、侵入経路の分析や防止策の実施を行います。 - 脅威インテリジェンスアナリスト: サイバー攻撃の予兆を検出し、攻撃者の動向を監視・分析します。 - インシデント対応マネージャー: チームを指導し、インシデント対応の戦略を策定・実行します。対応後の改善策を提案し、組織内でのセキュリティポリシーを強化します。 |

CSIRTはインシデント発生時に迅速に対応し、被害を最小限に抑えるために重要な役割を果たす。インシデントの発生前に予防策を立てるだけでなく、発生後の対応や復旧のプロセスにおいても中心的な役割を担っている。エンジニアの種類に関しても、インシデント対応に特化した専門家が連携して行動する。

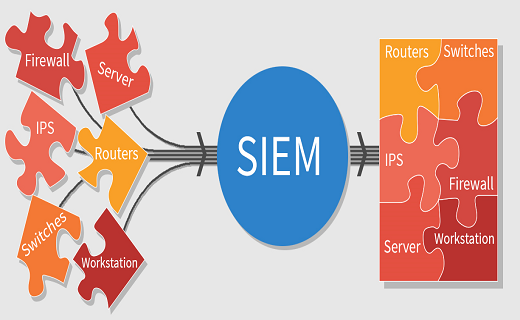

3. SIEM (Security Information and Event Management, セキュリティ情報およびイベント管理)

SIEMは、ログデータの収集・分析を通じて、リアルタイムで異常検出や脅威の兆候を把握するためのシステムです。SIEMは、組織のネットワークやシステムから集めた情報を統合し、脅威を早期に発見する。インシデント後は、SIEMのデータを活用して詳細な分析を行い、フォレンジック調査に必要な証拠を提供する。

- SIEM自体は、攻撃の発生を監視し、異常を検知するためのツールですが、インシデント対応の際に発生する大量のデータを保存・管理し、後に行うフォレンジック調査のために有用な情報を提供する。

SIEMの詳細

| ツールカテゴリ | 代表的なツール・製品 | 主な役割 | 必要な知識・スキル |

|---|---|---|---|

| SIEM (Security Information and Event Management) | Splunk, IBM QRadar, ArcSight, LogRhythm | - セキュリティイベントの統合管理 - 異常検知とアラート - ログの相関分析 | - SIEMの運用・管理スキル - ログ分析の知識 - 異常検知・脅威ハンティング |

| ログ収集ツール | Filebeat, Logstash, NXLog | - システム・ネットワークのログ収集 - フィルタリングと変換 | - ログフォーマットの理解 - データ正規化・加工 |

| ネットワーク監視ツール | Zeek (旧 Bro), Suricata, Wireshark | - パケットキャプチャ - ネットワークトラフィック解析 | - ネットワークプロトコルの理解 - パケット解析スキル |

| エンドポイントセキュリティ (EDR) | CrowdStrike Falcon, Microsoft Defender for Endpoint, SentinelOne | - エンドポイントの挙動監視 - マルウェア検知・対応 | - エンドポイントのセキュリティ知識 - インシデント対応スキル |

| 侵入検知/防御システム (IDS/IPS) | Snort, Suricata, Palo Alto Networks Firewall | - ネットワークの不審な挙動を検知 (IDS) - 攻撃をブロック (IPS) | - サイバー攻撃の種類と対策 - ルール設定・管理 |

| 脅威インテリジェンス | MISP, ThreatConnect, Recorded Future | - 既知の脅威情報を活用 - 攻撃パターンの分析 | - OSINTの活用 - IoC (Indicators of Compromise) の理解 |

| 可視化・分析ツール | ELK Stack (Elasticsearch, Logstash, Kibana), Grafana | - ログデータのダッシュボード化 - 分析結果の可視化 | - データ解析・可視化スキル - クエリ言語の知識(KQL, SQLなど) |

| 自動化・SOAR (Security Orchestration, Automation and Response) | Demisto, Swimlane, Splunk SOAR | - セキュリティ運用の自動化 - インシデント対応のワークフロー管理 | - スクリプト作成 (Python, PowerShell) - セキュリティオペレーションの理解 |

SIEMは、組織全体のセキュリティイベントをリアルタイムで監視・管理するために重要な役割を果たします。異常の早期検知や脅威インテリジェンスの活用により、セキュリティインシデントに迅速に対応できる体制を整える。

SIEM単体では、セキュリティイベントの収集や分析を完結できないため、他のツールや技術(ログ収集、IDS/IPS、ネットワーク監視、エンドポイントセキュリティなど)と連携して、全体としてセキュリティの統合的な管理を実現する。

SIEMの主な機能

- セキュリティイベントの収集と集約:ネットワーク機器、サーバー、アプリケーション、エンドポイントからのログデータを収集する。

- 異常検知:集めたデータを基に、異常な振る舞いや脅威を検出する。

- アラート通知:異常や攻撃の兆候を検出すると、即座にアラートを発生させる。

- 相関分析:複数のデータソースからの情報を結びつけて、攻撃の全体像を明らかにする。

SIEMは主にツールであり、企業内のセキュリティ情報を管理・分析するために使用されますが、実際にその運用や分析を行うのは社内のセキュリティチームとなる。

4. MSS (Managed Security Service, マネージドセキュリティサービス)

MSSは、外部の専門企業が提供するセキュリティ監視および管理サービスで、組織のセキュリティ運用をアウトソーシングする。MSSは、24時間体制で脅威を検出し、攻撃発生時にはCSIRTやインシデント対応チームと連携して、対策を講じる。フォレンジック調査が必要な場合も、MSSの専門家が調査を支援することがある。

- MSSは攻撃の監視および初期対応を行うが、フォレンジック調査自体は、通常、組織内のCSIRTまたは外部の専門フォレンジックチームによって行われる。MSSは調査のための初期データ収集や、外部サポートを提供する。

MSSの詳細

| MSSプロバイダー名 | 主な提供サービス | 関連する製品や技術 | 技術カテゴリ |

|---|---|---|---|

| IBM Security (QRadar) | - 24/7のセキュリティ監視、脅威インテリジェンス、インシデント対応 | - QRadar (SIEM)、IBM X-Force Threat Intelligence | SIEM |

| AT&T Cybersecurity | - 脅威検出、インシデント対応、リスク管理 | - AlienVault OSSIM (SIEM)、USM Anywhere | SIEM |

| Secureworks | - マネージドSIEM、脅威ハンティング、インシデント対応 | - Secureworks Taegis(クラウド型SIEM) | SIEM |

| Trustwave | - 監視サービス、コンプライアンス支援、脅威検出および対応 | - Trustwave SIEM、Trustwave Web Application Firewall | SIEM / WAF |

| F-Secure | - エンドポイントセキュリティ、ネットワーク監視 | - F-Secure Rapid Detection & Response | EDR / IDS/IPS |

| Palo Alto Networks (Cortex) | - 自動化されたインシデントレスポンス、脅威インテリジェンス分析 | - Cortex XDR、Next-Gen Firewall | EDR / NGFW |

| CrowdStrike | - エンドポイント監視、脅威検出、インシデント対応 | - CrowdStrike Falcon(エンドポイントおよびクラウドセキュリティ) | EDR |

- SIEM(Security Information and Event Management)は、ログデータの収集、相関分析、アラート通知などを行うシステムで、主にIBM Security (QRadar)、AT&T Cybersecurity、Secureworks、Trustwaveなどで使用されている。

- EDR(Endpoint Detection and Response)は、エンドポイントに特化した脅威検出・応答技術で、F-SecureやPalo Alto Networks (Cortex)、CrowdStrikeなどの製品に関連する。

- IDS/IPS(Intrusion Detection System / Intrusion Prevention System)は、ネットワークやシステム内の攻撃や異常を検出し、阻止する技術です。F-SecureのRapid Detection & Responseがこのカテゴリに該当する。

- WAF(Web Application Firewall)は、ウェブアプリケーションを狙った攻撃から守るための技術で、TrustwaveのWeb Application Firewallがこれに当たる。

- NGFW(Next-Gen Firewall)は、従来のファイアウォール機能に加えて、アプリケーション制御や脅威インテリジェンスなどを統合したファイアウォール技術で、Palo Alto Networksが提供するNext-Gen Firewallが該当する。

これらのMSSプロバイダーは、既存の製品やプラットフォーム(例えば、SIEMやEDRなど)を使用して、顧客に対して監視、脅威検出、インシデント対応などを提供する。

5. Threat Intelligence (脅威インテリジェンス)

脅威インテリジェンスは、最新の攻撃手法や攻撃者の動向に関する情報を収集・分析し、セキュリティ対策を強化するために利用する。脅威インテリジェンスは、攻撃の兆候を早期に発見し、事前に対策を講じるために役立つ。インシデントが発生した際には、攻撃者の手法や攻撃の背景を理解するために脅威インテリジェンスが重要な役割を果たす。

- 脅威インテリジェンスは、事前対策としての役割が大きいが、攻撃が発生した場合には、フォレンジック調査で得られた情報と統合して、攻撃者の行動や背景をさらに詳しく解析する。

Threat Intelligence (脅威インテリジェンス) は、考え方とツールの両方の側面を持っている。

脅威インテリジェンス(考え方)

脅威インテリジェンスは、サイバー攻撃者やマルウェアの行動、攻撃の兆候、攻撃手法などに関する情報を収集・分析し、それに基づいて組織のセキュリティ対策を強化するための考え方やプロセスである。主に以下の内容が含まれる。

- 攻撃者の戦術・技術・手順(TTPs): 攻撃者が使用する戦術やツール、手順に関する情報。

- インディケータ・オブ・コンプロマイズ(IoC): 侵害の兆候(例:IPアドレス、ドメイン名、マルウェアのハッシュ値)。

- 脅威の動向: 新たに発見された脆弱性や攻撃のトレンドなど。

脅威インテリジェンス(考え方)の詳細

| 要素 | 説明 | 具体例 |

|---|---|---|

| 攻撃者の戦術・技術・手順 (TTPs) | 攻撃者が使用する戦術、技術、手順に関する情報。攻撃者がどのように攻撃を行うかに焦点を当てる。 | - 戦術: 攻撃者の目的(例:情報盗取、破壊活動) - 技術: 使用するツール(例:フィッシングメール、マルウェア) - 手順: 実行されるステップ(例:初期アクセス → 権限昇格 → 内部移動) |

| インディケータ・オブ・コンプロマイズ (IoC) | 侵害の兆候となる具体的なデータ。攻撃の痕跡として使用される。 | - IPアドレス: 攻撃者が利用したIP(例:悪意のあるIP) - ドメイン名: 攻撃者が使用した悪意のあるドメイン(例:www.malicious.com) - ハッシュ値: マルウェアやファイルのユニークな識別子(例:SHA-256ハッシュ) |

| 脅威の動向 | 新たに発見された脆弱性や攻撃のトレンドに関する情報。どのような攻撃が注目されているかに関するデータ。 | - 脆弱性: 未対策のセキュリティホール(例:ゼロデイ脆弱性) - 攻撃のトレンド: 流行している攻撃手法(例:ランサムウェア攻撃の増加) - 攻撃のターゲット: 主に攻撃される業界(例:金融機関、医療機関) |

これらの要素は脅威インテリジェンスとして、組織がサイバー攻撃に備えるために収集・分析する情報である。TTPsは攻撃者の行動パターンを、IoCは実際の攻撃の兆候を、脅威の動向は将来の攻撃に関する予測を示す。

脅威インテリジェンス(ツール)

脅威インテリジェンスを支援するためのツールやプラットフォームも存在する。これらのツールは、脅威情報の収集、解析、共有を効率的に行うために使用される。代表的なツールには以下のものがある。

- MISP (Malware Information Sharing Platform): 脅威インテリジェンスの共有プラットフォームのこと。

- ThreatConnect: 脅威インテリジェンスの収集・分析・共有のためのツールのこと。

- Recorded Future: 脅威インテリジェンスを提供し、攻撃の予兆を予測するツールのこと。

脅威インテリジェンス(ツール)の詳細

| ツール名 | 説明 | 主な機能 |

|---|---|---|

| MISP (Malware Information Sharing Platform) | 脅威インテリジェンスの共有プラットフォーム。脅威情報を他の組織と迅速に共有できるようにするツール。 | - 脅威インテリジェンスの共有 - IoC(インディケータ・オブ・コンプロマイズ)の共有 - 情報交換・コラボレーション機能 |

| ThreatConnect | 脅威インテリジェンスの収集・分析・共有のためのツール。攻撃者の行動を分析し、組織の防御強化を支援。 | - 脅威インテリジェンスの収集と整理 - 攻撃者の分析と相関分析 - インシデント対応とリスク管理 |

| Recorded Future | 脅威インテリジェンスを提供し、攻撃の予兆を予測するツール。リアルタイムで脅威を分析し、未来のリスクを予測。 | - 脅威インテリジェンスの収集と解析 - 攻撃の予測と兆候の発見 - リアルタイムの脅威分析とレポート生成 |

これらのツールは、脅威インテリジェンスを収集・分析し、他の組織と共有することで、サイバーセキュリティ強化に役立つ。それぞれのツールは、特定の目的に特化しており、組織のニーズに合わせて活用される。

これらのツールは、脅威インテリジェンスの実行を助け、脅威情報の分析・可視化・自動化を支援する。

6. SOAR (Security Orchestration, Automation and Response, セキュリティ業務のオーケストレーション、自動化および応答)

SOARは、セキュリティ業務を自動化し、効率的な脅威対応を支援するシステムのこと。SOARは、SOCやCSIRTが行うタスクの自動化を進め、迅速な対応を可能にする。インシデント発生時には、SOARが自動的に対応フローを実行し、対応速度を向上させる。

- SOARはフォレンジック調査を補完するものではなく、主にインシデントの早期発見と迅速な対応をサポートする。フォレンジック調査が必要な場合、SOARはそのための初期対応やプロセス自動化に関連する。

SOARの詳細

| 項目 | 説明 | 主な機能 |

|---|---|---|

| 定義 | セキュリティ業務のオーケストレーション、自動化、および応答を提供するツール。 | サイバーセキュリティ関連のプロセスを効率化し、迅速な対応を可能にする。 |

| 目的 | - セキュリティオペレーションの効率化 - インシデント対応の迅速化 - 手動作業の削減 | 迅速な脅威対応、業務の標準化、自動化を通じて、セキュリティ運用のパフォーマンスを向上させる。 |

| 主な機能 | - オーケストレーション: 複数のセキュリティツールを統合し、連携させる - 自動化: 反復的なタスクやインシデント対応を自動化 - 応答: 迅速なインシデント対応とリカバリプロセスの提供 | - タスクの自動化 (例: アラートを受けた際の初期調査、対応作業) - インシデント対応のワークフロー管理 - 脅威データの解析とアクショントリガー |

| 利用される場面 | セキュリティインシデント対応の自動化が求められる場合、例えばマルウェア感染、データ漏洩、フィッシング攻撃などの対応。 | - 大規模なセキュリティチームがいる組織での自動化 - 繰り返し発生するインシデントへの素早い対応 - セキュリティインシデントの標準化された処理プロセス |

| 代表的なツール | - Splunk SOAR (旧 Demisto) - Swimlane - Palo Alto Networks Cortex XSOAR | これらのツールは自動化された応答、ワークフロー管理、セキュリティツールの統合を提供。 |

SOARシステムは、セキュリティチームの作業負担を軽減し、サイバーインシデントへの対応を迅速にし、手動操作のリスクを減らすために非常に役立つ。

SOAR vs SIEM:

SOARシステムとSIEMは似ている部分もあるが、それぞれの役割や目的には違いがある。

| 特徴 | SOAR (Security Orchestration, Automation, and Response) | SIEM (Security Information and Event Management) |

|---|---|---|

| 目的 | インシデント対応の自動化とオーケストレーション、セキュリティ業務の効率化 | セキュリティイベントとログデータの収集、分析、管理、異常検知やアラート通知 |

| 主な機能 | - インシデント対応ワークフローの自動化 - セキュリティツールの統合 - 反応の迅速化 | - ログ収集・保管 - イベント相関分析 - 異常検知とアラート通知 |

| 使用場面 | - インシデント対応の迅速化 - 手動タスクの自動化 - セキュリティ業務の効率化 | - セキュリティイベントの監視・分析 - 攻撃の兆候や異常を検出し、アラートを出す |

| 代表的なツール | - Splunk SOAR (旧 Demisto) - Swimlane - Palo Alto Networks Cortex XSOAR | - Splunk - IBM QRadar - ArcSight - LogRhythm |

| 連携 | SIEMツールと連携してインシデントの管理・対応を迅速化することが多い | SOARと連携してインシデントの対応や自動化を進めることが多い |

7. Log Management (ログ管理)

ログ管理は、セキュリティ監視において非常に重要な役割を果たし、組織内の各システムやアプリケーションからのログを収集・保存する。ログ管理システムは、異常検知や脅威の分析に欠かせないツールであり、インシデント発生後のフォレンジック調査にも必要なデータを提供する。

- ログ管理は、監視と対応のために不可欠な要素であり、インシデントが発生した際にその詳細な分析が行われる。ログは攻撃の証拠として重要であり、フォレンジックチームによる調査でその役割を果たす。

Log Management (ログ管理)の詳細

| カテゴリ | 主な役割 | 関連ツール/技術 | 必要な知識・スキル |

|---|---|---|---|

| ログ収集 | - システムやアプリケーションからのログを集める | - Filebeat - Logstash - NXLog | - ログ収集のメカニズム - データの正規化技術 |

| ログの保存と管理 | - ログデータを安全に保存し、必要な時にアクセスできる状態を保つ | - Elasticsearch - Splunk - Graylog | - データストレージの知識 - インデクシングと検索技術 |

| ログの分析 | - ログデータを解析し、インシデントの兆候や異常を発見する | - Splunk - Kibana - ELK Stack | - ログ分析の手法 - データ解析ツールの使用スキル |

| ログの監視 | - リアルタイムでログを監視し、セキュリティイベントを検知する | - Splunk - LogRhythm - QRadar | - リアルタイム監視 - アラート設定の理解 |

| ログの保管とコンプライアンス | - ログの保持期間を管理し、規制に準拠するための保管ポリシーを確立 | - AWS CloudWatch Logs - Splunk | - 法規制の理解(GDPR、HIPAAなど) - コンピュータフォレンジック技術 |

| ログの可視化 | - ログデータをダッシュボードや視覚的な形式で表示し、状況を理解しやすくする | - Kibana - Grafana - Splunk | - 可視化ツールの使用 - ダッシュボード設計技術 |

- ログ収集:異なるシステムやアプリケーションからのログを一元化し、データを効率よく集めるプロセスのこと。

- ログ保存と管理:ログデータを適切に保存し、簡単に検索できる形式で保つことが重要。

- ログ分析:ログに含まれる情報を解析し、攻撃の兆候や異常を早期に発見する。

- ログ監視:リアルタイムでログを監視し、即時の対応が必要なセキュリティインシデントを素早く検知する。

- ログ保管とコンプライアンス:ログを規制に従って保管し、後の調査や証拠として使用できるようにする。

- ログ可視化:ログデータをグラフィカルに表示し、重要な情報や異常がすぐに分かるようにする。

ログ管理全体は、セキュリティ監視やインシデント対応のために不可欠な要素となる。

あとがき

セキュリティ監視・運用の中心となるSOCやCSIRTの役割に加え、ログ管理や脅威インテリジェンス、SOARといったツールは、サイバー攻撃に対して迅速な対応を支援するために利用されます。一方、インシデントが発生した際には、フォレンジック調査が不可欠であり、攻撃の影響を最小限に抑えるために必要な証拠収集や解析を行います。これらの監視・運用の要素とフォレンジックが連携することで、サイバーセキュリティ体制が強化され、より効果的なセキュリティインシデント対応が実現できます。

セキュリティの運用、保守に関わる役割やツールかなり色々あって覚えるのはかなり大変です。セキュリティに関しては今後も重要視され続けると思うのでまた新しい用語やツールが出てくると思います。システムを開発、運用する方だけでなく利用者の方もセキュリティの意識を高めていく必要のある時代になりましたね。

・セキュリティ関連記事